Проверка безопасности ссылки - простые методы

Статья обновлена: 01.03.2026

Ссылки в интернете могут скрывать серьезные угрозы: вирусы, фишинг или мошеннические сайты.

Проверка безопасности ссылки перед переходом критически важна для защиты ваших данных и устройства.

Рассмотрим базовые методы анализа подозрительных URL без специальных знаний.

Ищите HTTPS в начале URL

Протокол HTTPS (HyperText Transfer Protocol Secure) указывает на защищённое соединение между вашим браузером и сайтом. При его использовании все передаваемые данные шифруются, что значительно затрудняет перехват личной информации злоумышленниками. Отсутствие буквы "S" (HTTP вместо HTTPS) означает, что соединение небезопасно.

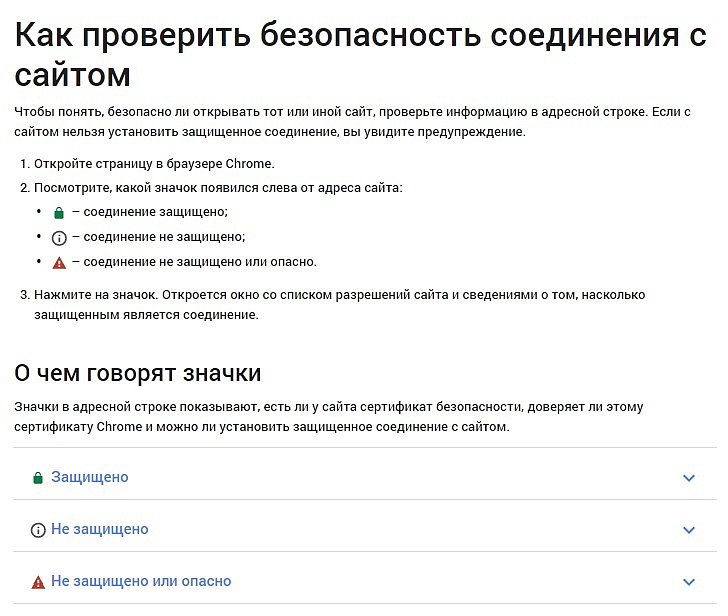

Всегда проверяйте адресную строку: безопасные URL начинаются именно с https://. Современные браузеры часто визуально выделяют этот элемент – например, показывая значок замка слева от адреса. Никогда не вводите конфиденциальные данные (пароли, номера карт) на страницах с HTTP.

Как проверить наличие HTTPS

- Адресная строка: Первые символы URL должны строго соответствовать https:// (не http://).

- Иконка замка: Кликните по значку замка слева от адреса для просмотра деталей сертификата.

- Предупреждения браузера: Сообщения "Не защищено" или "Небезопасное соединение" – явный сигнал об отсутствии HTTPS.

Обратите внимание: злоумышленники иногда используют похожие домены с HTTPS для имитации легитимных сайтов. Всегда сверяйте полное написание адреса после https:// на соответствие официальному источнику.

Осмотрите путь URL на странные символы

Злоумышленники часто маскируют фишинговые ссылки, добавляя в путь URL подозрительные символы, которые визуально напоминают легитимные, но являются кириллическими аналогами или спецзнаками. Такая замена может остаться незамеченной при беглом просмотре.

Особое внимание уделяйте символам, которые редко встречаются в стандартных веб-адресах или выглядят неестественно для доменного имени. Например, использование цифры «0» вместо буквы «O», кириллической «а» (U+0430) вместо латинской «a» (U+0061) или символов юникода вроде «@», «#», «%» в середине домена.

Примеры опасных паттернов:

- Имитация доменов: «examp1e.com» (1 вместо l), «аррӏе.com» (кириллические символы)

- Избыточные спецсимволы: «bank.ru/login%40phishing.com»

- Неочевидные кодировки: «xn--80a6adb.com» (Punycode для кириллицы)

| Безопасный символ | Рискованная замена |

|---|---|

| Латинская «a» (a) | Кириллическая «а» (а) |

| Латинская «e» (e) | Символ «е́» (е́) с диакритикой |

| Дефис (-) | Длинное тире (–) или подчёркивание (_) |

Для проверки вручную всегда копируйте подозрительный URL в текстовый редактор – это сделает замены более заметными. Дополнительно используйте сервисы визуализации Punycode (например, www.punycoder.com), чтобы раскодировать международные домены.

Оцените длину ссылки: краткость = безопасность

Длинные URL часто содержат сложные параметры, трекеры или скрытые перенаправления, увеличивая риск фишинга или вредоносных вложений. Короткие же ссылки обычно ведут к основному домену без дополнительных "слоёв" кода, что упрощает визуальную оценку.

Особенно опасны сокращённые сервисы (bit.ly, t.co и аналоги): они маскируют конечный адрес, лишая возможности проверить домен до перехода. Всегда раскрывайте такие ссылки через специальные онлайн-инструменты перед кликом.

Как анализировать длину

- Проверяйте структуру: Безопасные URL обычно лаконичны (example.com/service). Цепочки символов после

?,&или%– красный флаг. - Избегайте "вложенных" ссылок: Подозрительны пути с повторяющимися доменами (site.com/redirect?url=malicious.site).

- Используйте декодеры: Для сокращённых URL применяйте сервисы вроде CheckShortURL или Unshorten.it.

| Тип ссылки | Пример | Риск |

|---|---|---|

| Короткая | bit.ly/2XyZ9K | Высокий (непрозрачная) |

| Длинная с параметрами | site.com?data=abc&ref=tracker | Средний (требует проверки) |

| Прямая | trusted.com/login | Низкий (предсказуема) |

Наведите курсор для предпросмотра реального URL

При наведении курсора мыши на любую гиперссылку, большинство браузеров отображают реальный URL-адрес в левом нижнем углу окна. Этот простой метод позволяет мгновенно увидеть фактический адрес назначения перед переходом.

Всегда проверяйте отображаемый URL на наличие подозрительных элементов: незнакомые домены, опечатки в названиях известных сайтов (например, "yandexk.ru" вместо "yandex.ru"), странные символы или длинные последовательности букв и цифр. Особое внимание уделите протоколу – безопасные сайты используют https://, а не http://.

Что анализировать в предпросмотре URL

- Домен: Соответствует ли он заявленному сайту? Остерегайтесь подделок вроде "faceb00k-login.com".

- Субдомены: Адреса вида "поддомен.example.com" могут вести на сторонние ресурсы.

- Путь: Длинные пути с неочевидными параметрами (например, "/login.php?redirect=malicious.site") требуют проверки.

На мобильных устройствах удерживайте палец на ссылке до появления всплывающего окна с URL – функционал аналогичен hover-эффекту на ПК.

Избегайте сокращенных ссылок без раскрытия

Сокращенные URL (например, от сервисов вроде bit.ly или t.co) скрывают истинный адрес сайта, что делает их идеальным инструментом для злоумышленников. Кликая на такую ссылку "вслепую", вы рискуете попасть на фишинговую страницу, сайт с вредоносным ПО или мошеннический ресурс.

Всегда требуйте раскрытия полного адреса перед переходом, особенно если ссылка пришла из ненадежного источника: в сообщении от незнакомца, подозрительном письме или рекламе. Помните: легитимные отправители обычно не против пояснить, куда ведет сокращение, если запросить детали.

Как проверить сокращенную ссылку

Если раскрыть полный URL невозможно, используйте специальные инструменты для безопасной проверки:

- Онлайн-расширители ссылок: Сервисы типа CheckShortURL, Unshorten.it или WhereGoes покажут конечный адрес без перехода.

- Проверка через антивирусы: Некоторые решения (например, Kaspersky VirusDesk) позволяют анализировать подозрительные URL напрямую.

- Добавление символов в конец: Вставьте * или + в конец сокращенной ссылки (напр., bit.ly/2AbC3d*) – некоторые сервисы автоматически отобразят предпросмотр.

Никогда не отключайте осторожность: Даже если сервис показал "безопасный" домен, убедитесь, что он написан правильно (например, examp1e.com вместо example.com – подмена символов). Если сомневаетесь – не переходите.

Используйте Google Прозрачный отчет о безопасности

Google Прозрачный отчет (Safe Browsing Transparency Report) – бесплатный инструмент для мгновенной проверки репутации веб-ресурсов. Он использует ту же базу данных, что защищает браузеры Chrome и Firefox, блокируя миллионы опасных сайтов ежедневно.

Сервис анализирует URL на наличие фишинга, вредоносного ПО, нежелательного софта и других угроз. Для проверки не требуется учетная запись Google, а результаты обновляются несколько раз в день, обеспечивая актуальность данных.

Как проверить ссылку

Выполните три простых шага:

- Откройте страницу отчета: transparencyreport.google.com/safe-browsing/search

- Вставьте полный URL (включая http:// или https://) в поисковую строку

- Нажмите кнопку "Поиск" и дождитесь анализа

Интерпретация результатов:

| Статус | Значение |

| ✅ "Безопасный сайт" | Угроз не обнаружено |

| ⚠️ "Опасный сайт" | Ресурс содержит вредоносный код, фишинг или нарушения |

| ❓ "Данных нет" | Ссылка не проверялась системой Google Safe Browsing |

Важно: Даже "безопасный" статус не гарантирует абсолютную надежность ресурса – всегда оценивайте контент критически. Для комплексной защиты сочетайте отчет с антивирусными решениями.

Проверьте репутацию домена через VirusTotal

VirusTotal – бесплатный сервис, агрегирующий данные от 70+ антивирусных сканеров и систем безопасности. Он анализирует домены на наличие связей с вредоносными активностями: распространение вирусов, фишинг, ботнеты или мошеннические схемы. Отчеты включают исторические данные и текущие угрозы.

Сервис проверяет не только прямой URL, но и связанные элементы: IP-адреса, сертификаты, поддомены и файлы. Это помогает выявить скрытые риски, даже если основной сайт кажется безопасным.

Пошаговая проверка домена

- Откройте virustotal.com

- Вставьте домен в поисковую строку (пример: example.com)

- Нажмите Enter или иконку лупы

- Изучите раздел "Обнаруженные угрозы":

- Количество антивирусов, отметивших домен как опасный

- Конкретные типы угроз (троян, шпионское ПО и т.д.)

- Проверьте вкладки:

- Реляции – связанные вредоносные IP и файлы

- История – изменения репутации за последние месяцы

| Результат сканирования | Рекомендация |

|---|---|

| 0 детектов угроз | Низкий риск, но проверьте другие вкладки |

| 1-3 детекта | Возможны ложные срабатывания, проанализируйте историю |

| 4+ детектов | Высокий риск! Избегайте посещения сайта |

Важно: VirusTotal показывает лишь технические индикаторы. Даже "чистый" домен может использоваться для обмана – всегда оценивайте контекст ссылки.

Введите URL в анализатор ScanURL

ScanURL предоставляет мгновенную проверку ссылок через открытые базы данных и алгоритмы анализа. Сервис сканирует URL на наличие фишинга, вредоносного кода, спам-активности и исторических угроз без необходимости установки ПО.

Достаточно скопировать подозрительную ссылку в строку проверки на официальном сайте ScanURL и запустить сканирование. Результаты отображаются в виде индикаторов доверия с цветовой маркировкой (зеленый/желтый/красный) и детальным отчетом по категориям угроз.

Как интерпретировать результаты

Обращайте внимание на ключевые блоки отчета:

- Репутация домена: срок регистрации и история изменений WHOIS

- Обнаруженные угрозы: совпадения с базами вирусов (Google Safe Browsing, PhishTank)

- Серверные риски: подозрительные редиректы или небезопасные сертификаты

Для комплексной оценки используйте дополнительные инструменты в отчете:

| Снимок страницы | Визуальная проверка контента без перехода по ссылке |

| Анализ DNS | Проверка IP-адреса на принадлежность к бот-сетям |

Помните: если ScanURL показывает красный индикатор или несколько предупреждений в отчете – категорически избегайте перехода по ссылке. Для спорных случаев (желтая маркировка) выполните ручную проверку через WHOIS или VirusTotal.

Проверьте историю домена на Whois

Сервис Whois предоставляет публичную информацию о регистрации доменного имени. Эти данные помогут оценить, насколько давно существует сайт и кто им управляет, что косвенно указывает на его надежность.

Длинная история домена обычно свидетельствует о легитимности ресурса, тогда как недавняя регистрация (особенно за несколько дней или недель до появления подозрительной ссылки) – серьезный повод для осторожности. Также обращайте внимание на частую смену владельца, что может быть признаком мошеннической активности.

Как использовать Whois для проверки

Выполните следующие действия:

- Откройте любой бесплатный сервис Whois (например: whois.com, nic.ru, reg.com).

- Введите домен из ссылки в поисковую строку (например: example.com).

- Изучите ключевые параметры в результатах:

| Параметр | На что обратить внимание |

| Creation Date | Дата регистрации домена. Слишком свежая дата – красный флаг. |

| Registrant | Данные владельца. Частная регистрация (Privacy Protect) усложняет проверку. |

| Expiration Date | Срок действия. Истекающий в ближайшее время домен может использоваться для краткосрочных афер. |

| Name Servers | Серверы, где размещен сайт. Неизвестные или подозрительные хостеры – повод насторожиться. |

Важно: Злоумышленники часто перерегистрируют старые, "выброшенные" домены с чистой историей. Всегда проверяйте актуальную информацию в Whois и сочетайте этот метод с другими способами верификации.

Убедитесь в актуальности SSL-сертификата

Проверьте срок действия сертификата сайта, кликнув на иконку замка слева от адресной строки браузера. В открывшемся меню выберите пункт "Сертификат" (или аналогичный) и найдите раздел с датами "Действителен с... по...". Актуальный сертификат должен охватывать текущую дату – просроченный указывает на потенциальную угрозу.

Обратите внимание на тип сертификата: предпочтительны расширенные проверки (EV) или стандартные (OV), которые подтверждают юридическую принадлежность домена. Самоподписанные сертификаты (без проверки центром сертификации) и сертификаты с истекшим сроком действия браузер помечает как ненадежные – передача данных на такие сайты опасна.

Ключевые параметры для проверки

- Срок действия: Дата окончания должна быть в будущем

- Издатель: Доверенный центр сертификации (DigiCert, Sectigo, Let's Encrypt)

- Соответствие домена: Имя в сертификате обязано совпадать с адресом сайта

| Статус в браузере | Значок | Риск |

|---|---|---|

| Действительный | Замок (зеленый/серый) | Безопасно |

| Просрочен/недоверенный | Треугольник с воскл. знаком | Высокий (не передавайте данные) |

Используйте встроенный защитник браузера

Современные браузеры оснащены встроенными системами безопасности, которые автоматически сканируют посещаемые сайты на наличие угроз. Эти механизмы сверяют ссылки с постоянно обновляемыми базами данных фишинговых и вредоносных ресурсов, блокируя доступ при обнаружении рисков.

При попытке перехода на опасный URL браузер отобразит предупреждение с описанием угрозы. Никогда не игнорируйте такие сообщения и не используйте обходные методы – это основной сигнал о компрометации ссылки.

Как активировать и проверить защиту

Убедитесь, что функция безопасности включена в настройках вашего браузера:

- Google Chrome: Настройки → Конфиденциальность и безопасность → Безопасность → Выберите режим «Усиленная защита»

- Mozilla Firefox: Настройки → Приватность и защита → Защита от вредоносного ПО → Отметьте все пункты

- Microsoft Edge: Настройки → Конфиденциальность, поиск и службы → Безопасность → Установите «Базовый» или «Строгий» уровень

| Браузер | Тип проверки | Где работает |

|---|---|---|

| Chrome / Edge | Google Safe Browsing | Поиск, веб-страницы, загрузки |

| Firefox | Google Safe Browsing + блокировщик криптомайнеров | Все вкладки и файлы |

Для ручной проверки скопируйте подозрительный URL и вставьте в поле загрузки файлов – если ссылка опасна, браузер заблокирует загрузку и покажет предупреждение.

Проверьте ссылку в Norton Safe Web

Norton Safe Web – бесплатный сервис от компании NortonLifeLock, специализирующийся на анализе веб-ссылок на наличие угроз. Он сканирует сайты на вирусы, фишинг, мошенничество и вредоносное ПО, используя обширную базу данных угроз.

Сервис работает в режиме реального времени и предоставляет понятный отчет о репутации ресурса. Для проверки не требуется установка дополнительного ПО – достаточно доступа к официальному сайту Norton Safe Web или интеграции с поддерживаемыми браузерами.

Как использовать сервис

Выполните следующие действия для проверки ссылки:

- Перейдите на официальный сайт: safeweb.norton.com.

- Вставьте подозрительную ссылку в поисковую строку на главной странице.

- Нажмите Enter или кликните по иконке лупы.

Сервис отобразит результат через несколько секунд. Обратите внимание на ключевые индикаторы в отчете:

- Зеленый щит: сайт безопасен.

- Желтый треугольник: обнаружены потенциальные риски (например, назойливая реклама).

- Красный восклицательный знак: ресурс содержит угрозы (вирусы, фишинг и т.д.).

Дополнительные возможности:

- Установите расширение Norton Safe Web для Chrome, Firefox или Edge – оно автоматически помечает опасные ссылки в поисковиках.

- Проверяйте историю сканирований в разделе «Моя отчетность» на сайте сервиса.

Просканируйте URL через Kaspersky Threat Intelligence

Сервис Kaspersky Threat Intelligence Portal предоставляет детальный анализ подозрительных ссылок с использованием актуальных данных о киберугрозах. Он проверяет URL-адреса по постоянно обновляемой базе вредоносных ресурсов, фишинговых сайтов и других опасных веб-платформ.

Для использования инструмента не требуется установка дополнительного ПО – доступ осуществляется через веб-браузер. Результаты сканирования включают репутацию ссылки, историю активности, связанные домены и технические индикаторы компрометации.

Пошаговая проверка URL

- Откройте официальный портал: https://opentip.kaspersky.com

- Вставьте проверяемую ссылку в поле поиска

- Нажмите кнопку "Поиск" или клавишу Enter

- Изучите отчет в разделах:

- Reputation – общая оценка риска

- Relations – связанные опасные ресурсы

- Communications – подозрительные сетевые подключения

Ключевые индикаторы в отчете:

| Зеленый значок | Безопасный ресурс |

| Желтый значок | Потенциальные риски |

| Красный значок | Подтвержденная угроза |

Для комплексной оценки используйте дополнительные параметры: выбор типа анализа (быстрый/глубокий) и просмотр исторических данных об изменении репутации домена.

Анализируйте фишинговые признаки в тексте ссылки

Тщательно изучайте видимую часть URL перед переходом. Злоумышленники часто маскируют вредоносные адреса под легитимные, используя схожие символы или опечатки.

Обращайте внимание на подозрительные элементы структуры: необычные поддомены, случайные комбинации букв/цифр или избыточное количество точек. Длинные строки с дефисами также должны насторожить.

Ключевые индикаторы фишинга

Проверяйте следующие элементы в адресной строке:

- Ошибки в написании брендов: "faceb00k.com" вместо "facebook.com", "paypai.ru"

- Подменённые символы: "gооgle.com" (с кириллической "о") или "yandеx.ru"

- Лишние слова или предлоги: "secure-paypal-login.com", "update-apple.info"

- Несоответствие домена и сервиса: URL соцсети на домене ".xyz" или ".biz"

Сравните ссылку с официальными адресами компании через поисковик. Особую осторожность проявляйте при получении URL в:

- СМС с требованием срочных действий

- Письмах "от службы безопасности"

- Всплывающих окнах с предупреждениями

| Пример обмана | Как должен выглядеть домен |

| sberbank-verify.ru | sberbank.ru |

| yandex.authorization.site | yandex.ru |

Никогда не вводите пароли на сайтах с подозрительными URL, даже если дизайн выглядит идентично оригиналу. Проверяйте наличие HTTPS-шифрования (иконка замка), но помните: его наличие не гарантирует безопасность ресурса.

Проверьте возраст домена через WhoisHistory

Сервисы истории WHOIS (WhoisHistory) хранят архивные записи о регистрации доменов за разные периоды времени. Они показывают, когда домен был впервые зарегистрирован и как часто менялись его данные владельца.

Долгий срок существования домена часто коррелирует с его надежностью: мошенники редко используют старые адреса, предпочитая создавать новые. Быстрая смена владельцев или недавняя регистрация – тревожные сигналы.

Как использовать WhoisHistory для проверки

Откройте специализированный сервис (например, whoisrequest.com/history, whoishistory.org или viewdns.info). Введите интересующий домен в поисковую строку и запустите проверку. Анализируйте полученные данные:

- Дата первой регистрации (Creation Date) – домены младше 6 месяцев требуют повышенного внимания.

- История изменений владельца – частые смены регистратора или администратора могут указывать на сомнительную активность.

- Периоды неактивности – если домен долго не обновлялся, затем внезапно "ожил", это подозрительно.

Важно: Отсутствие записей в истории WHOIS не гарантирует опасность, но делает ссылку менее доверительной. Всегда комбинируйте этот метод с другими проверками (анализ URL, сканирование антивирусом).

Избегайте доменов с числами вместо букв

Фишинговые сайты и ресурсы для распространения вредоносного ПО часто используют доменные имена, где буквы заменены числами, внешне похожими на эти буквы (например, "0" вместо "o", "1" вместо "l" или "i", "4" вместо "a"). Этот метод, называемый "homoglyph attack" или атака омоглифами, призван обмануть пользователя, заставив его поверить, что он видит знакомый и легитимный адрес.

Человеческому глазу легко пропустить такую подмену, особенно при беглом просмотре или если ссылка встроена в текст письма или сообщения. Наличие цифр там, где в настоящем домене должны быть только буквы, является сильным индикатором потенциально опасного или поддельного сайта.

Почему это подозрительно:

- Минимизация затрат: Злоумышленники регистрируют дешевые домены, похожие на популярные бренды, используя замену символов цифрами.

- Обход черных списков: Такие домены часто еще не внесены в базы данных безопасных браузеров или антивирусов.

- Попытка имитации: Цель - максимально точно сымитировать внешний вид легитимного адреса, чтобы вызвать доверие.

- Редкость в легальном использовании: Крупные, известные компании и сервисы крайне редко используют цифры вместо букв в своих основных доменных именах из-за сложности запоминания и риска путаницы.

Всегда внимательно сверяйте доменное имя в ссылке с официальным адресом организации. Особенно насторожитесь, если цифры стоят на месте букв, которые можно с ними визуально спутать.

| Легитимный домен | Подозрительный пример с цифрами | Подмена символа |

|---|---|---|

| google.com | g00gle.com | 'o' → '0' |

| apple.com | app1e.com | 'l' → '1' |

| amazon.com | amaz0n.com | 'o' → '0' |

| youtube.com | y0utube.com | 'o' → '0' |

Помните, что сочетание букв и цифр в домене (например, news24.com) само по себе не обязательно является признаком опасности, если оно является частью реального бренда. Ключевой красный флаг - именно замена букв на похожие цифры внутри слова, имитирующего известное имя.

Ищите грамматические ошибки в URL

Фишинговые сайты часто используют URL с намеренными опечатками или искажениями, имитирующими легитимные адреса. Эти ошибки рассчитаны на невнимательность пользователей при быстром просмотре ссылки. Создатели поддельных ресурсов заменяют символы, добавляют лишние буквы или меняют порядок знаков.

Любая грамматическая неточность в доменном имени – тревожный сигнал. Крупные компании всегда используют корректное написание своих адресов. Обнаружение ошибки в URL должно мгновенно повысить уровень вашей подозрительности к ресурсу.

Типичные примеры опасных искажений

- Подмена символов: Латинская "l" → цифра "1" (

paypa1.com), кириллическая "а" → латинская "a" (yаndex.ru) - Дублирование букв: Лишние символы в бренде (

faceebook.com,gooogle.com) - Пропущенные символы: Отсутствие букв в названии (

micrsoft.com,yoube.com) - Некорректные TLD: Неправильные домены верхнего уровня (

amazon.netвместоamazon.com) - Добавление дефисов: Посторонние разделители (

bank-of-amerrica.com)

Всегда сверяйте URL с официальным написанием домена компании. При малейшем несоответствии – не переходите по ссылке и не вводите личные данные.

Используйте URLVoid для комплексной диагностики

URLVoid – специализированный онлайн-сервис, анализирующий веб-адреса по 30+ антивирусным базам и чёрным спискам. Он проверяет историю домена, репутацию IP-адреса и наличие фишинговых активностей, предоставляя сводный отчет об угрозах. Инструмент эффективен для выявления скрытых рисков, которые пропускают стандартные сканеры.

Сервис использует данные авторитетных источников: Google Safe Browsing, Norton Safe Web, PhishTank и других систем мониторинга. Это позволяет выявлять не только текущие угрозы, но и исторические случаи компрометации домена, что критично для оценки долгосрочной безопасности ресурса.

Практическое применение URLVoid

- Откройте urlvoid.com

- Вставьте проверяемый URL в строку поиска

- Нажмите Scan Now и дождитесь результатов

- Анализируйте ключевые показатели:

- Blacklist Status – число детектирований в чёрных списках

- Domain Age – возраст домена (молодые чаще опасны)

- Server Location – географическое положение сервера

| Показатель | Безопасное значение | Тревожный сигнал |

|---|---|---|

| Detection Count | 0 | >1 антивирусных детекта |

| Domain Creation | >1 года | <7 дней |

| Google Safe Browsing | Clean | Malicious/Malware |

Особое внимание уделите разделу Associated Malicious Samples – наличие вредоносных файлов, связанных с доменом, гарантированно указывает на опасность. При любых обнаруженных угрозах в отчете немедленно прекратите взаимодействие с сайтом.

Проверьте IP-адрес источника через DNS lookup

DNS lookup позволяет определить IP-адрес, связанный с доменным именем в ссылке. Если адрес ведёт на подозрительный ресурс, это поможет выявить скрытое перенаправление или подмену легитимного сайта.

Сравните полученный IP с известными чёрными списками или историей активности. Несоответствие домена заявленному владельцу или регистрация в сомнительных юрисдикциях – явные признаки угрозы.

Как выполнить проверку

Используйте эти инструменты для анализа:

- Командная строка: Введите nslookup example.com (Linux/macOS/Windows) или dig example.com (Linux/macOS).

- Онлайн-сервисы: WHOIS-поиск на сайтах вроде whois.domaintools.com или mxtoolbox.com/DNSLookup.aspx.

Критические параметры для оценки IP:

| Параметр | Риск |

|---|---|

| IP из хостинга VPN/анонимайзеров | Высокий (часто используется для фишинга) |

| Недавно созданный домен (<3 месяцев) | Средний/высокий |

| Несоответствие геолокации заявленному сервису | Средний |

Дополнительные шаги после получения IP:

- Проверьте адрес в базах угроз: virustotal.com (раздел Relations), abuseipdb.com.

- Изучите соседние домены на этом же IP через reverse DNS lookup – массовое размещение вредоносных ресурсов указывает на опасность.

Проверка ссылок в песочнице ANY.RUN

ANY.RUN – интерактивная облачная песочница для анализа подозрительных ссылок и файлов в режиме реального времени. Сервис эмулирует реальную операционную систему (Windows/Linux), позволяя отслеживать поведение потенциальных угроз без риска для вашего устройства.

Чтобы начать проверку, перейдите на сайт ANY.RUN, выберите тип задачи (например, "URL") и вставьте исследуемую ссылку в соответствующее поле. После запуска анализа система автоматически откроет ссылку в изолированной среде.

Ключевые этапы анализа

В процессе тестирования обращайте внимание на следующие аспекты:

- Сетевую активность: запросы к подозрительным доменам, попытки подключения к C&C-серверам.

- Изменения в системе: создание/модификация файлов, запуск скрытых процессов.

- Зарегистрированные угрозы: детектирование сигнатур известных вредоносных программ антивирусными модулями.

Результаты отображаются в виде интерактивной временной шкалы. Критически важные индикаторы помечаются цветом:

| Красный | Прямые признаки вредоносной активности |

| Желтый | Подозрительное поведение (например, запуск PowerShell) |

Используйте встроенные инструменты для детализации анализа: просмотр дампов памяти, изучение реестра, анализ HTTPS-трафика. Отчет с полными IoC (Indicators of Compromise) формируется автоматически – экспортируйте его для блокировки угроз в вашей инфраструктуре.

Сравните домен с официальным сайтом компании

Тщательно изучите адресную строку браузера, обращая особое внимание на написание доменного имени. Злоумышленники часто используют схожие, но не идентичные адреса, заменяя буквы (например, "rnicrosoft.com" вместо "microsoft.com"), добавляя дефисы ("my-facebook.com") или изменяя домен верхнего уровня ("amazon.net" вместо "amazon.com").

Найдите официальный сайт компании через независимый источник: введите название организации в поисковую систему (Google, Яндекс), проверьте контакты в документах или на упаковке продукта, либо воспользуйтесь приложением компании из официального магазина (App Store, Google Play). Никогда не переходите по ссылкам из подозрительных писем или сообщений для получения "официального" адреса.

Ключевые шаги для сравнения

- Визуальное сопоставление: По буквам сравните домен из проверяемой ссылки с адресом на официальном сайте. Учитывайте регистр (хотя домены не чувствительны к нему) и все символы.

- Проверка домена верхнего уровня (TLD): Убедитесь, что используется правильный TLD (.com, .ru, .org и т.д.). Сайт "yandex.ru" легитимен, а "yandex.com" может быть подделкой.

- Поиск вариаций и субдоменов: Обратите внимание на необычные префиксы (например, "secure-paypal.com" вместо "paypal.com") или подозрительные субдомены ("paypal.fishing-site.ru").

| Пример подозрительной ссылки | Официальный домен | Почему рискованно? |

|---|---|---|

| app1e.com | apple.com | Замена буквы "l" на цифру "1" |

| sberbank-online.xyz | online.sberbank.ru | Неверный домен верхнего уровня (.xyz) и структура |

| vk.autorization.site | vk.com | Подозрительный субдомен для фишинга |

При малейшем несоответствии немедленно закройте страницу. Легитимные компании редко меняют основной домен и не используют запутанные адреса для критических сервисов (логин, оплата). Если сомневаетесь – введите известный правильный адрес вручную.

Ищите контакты в разделе "О нас"

Надежные компании всегда размещают актуальные контакты в разделе "О нас", "Контакты" или "Юридическая информация". Отсутствие таких данных – тревожный сигнал.

Проверьте наличие физического адреса, телефонов, электронной почты с доменом сайта и реквизитов организации. Это подтверждает легальность деятельности и упрощает обратную связь.

На что обратить внимание при проверке

Обязательные элементы:

- Юридический адрес (сверьте с картами)

- Телефон с кодом города или страны

- Официальная почта (например, info@company-domain.ru)

Дополнительные признаки доверия:

- ФИО руководителя или основателей

- Регистрационные данные (ИНН, ОГРН)

- Ссылки на соцсети с активностью

- Фото офиса или команды

| Что искать | Пример безопасного варианта | Подозрительные признаки |

|---|---|---|

| Адрес | г. Москва, ул. Тверская, д. 10, офис 5 | Только "юридический адрес: г. Кипр" |

| Телефон | +7 (495) 123-45-67 | Только мессенджеры или форма обратной связи |

Используйте поисковик для проверки указанных реквизитов: несоответствие названий компаний или массовые жалобы – явный "красный флаг".

Проверьте наличие политики конфиденциальности

Надежные сайты всегда публикуют политику конфиденциальности – документ, регламентирующий сбор, хранение и использование пользовательских данных. Отсутствие такой политики или ее чрезмерная расплывчатость являются серьезным предупреждающим сигналом.

Найдите ссылку на политику конфиденциальности (обычно в футере сайта, меню или при регистрации). Убедитесь, что документ конкретно описывает:

Ключевые элементы для оценки

- Типы собираемых данных: Что именно фиксируется (IP, cookies, персональные данные, платежная информация).

- Цели использования: Четко ли указано, зачем нужны ваши данные (обработка заказа, рассылка, аналитика).

- Защита данных: Упоминаются ли меры безопасности (шифрование, защита от утечек).

- Права пользователя: Можете ли вы запросить удаление данных или отказаться от обработки.

- Третьи стороны: Передаются ли данные партнерам или рекламным сетям и на каких условиях.

Сайты, обрабатывающие платежи или персональную информацию без понятной и доступной политики, представляют повышенный риск. Отказ от использования таких ресурсов – простой способ защитить свою конфиденциальность.

Убедитесь в отсутствии всплывающих предупреждений браузера

Современные веб-браузеры автоматически сканируют сайты на наличие угроз и блокируют доступ к опасным ресурсам. Если при переходе по ссылке появляется полноэкранное предупреждение системы безопасности (например, "Обнаружена вредоносная программа" или "Этот сайт может навредить вашему компьютеру"), немедленно закройте вкладку.

Такие сообщения генерируются встроенными защитными механизмами на основе постоянно обновляемых списков фишинга и вирусов. Игнорирование этих предупреждений значительно повышает риск заражения устройства или кражи личных данных.

Как распознать критическое уведомление

- Красный цвет фона – большинство браузеров используют его для опасных сайтов

- Четкие формулировки угрозы – прямое указание на вредоносный код или фишинг

- Блокировка контента – страница не отображается до подтверждения действия

Никогда не используйте обходные пути вроде "Дополнительные параметры" → "Перейти на сайт", если система маркировала ресурс как опасный. Даже если страница выглядит безобидно, скрытые скрипты могут активироваться после вашего подтверждения.

| Тип предупреждения | Рекомендуемое действие |

|---|---|

| Блокировка из-за вредоносного ПО | Немедленно покинуть сайт |

| Предупреждение о фишинге | Не вводить никакие данные |

| Сообщение о просроченном сертификате | Проверить URL на опечатки |

Проанализируйте отзывы о сайте в интернете

Поищите мнения пользователей на независимых площадках: отзовиках (например, Otzovik.com), тематических форумах, в соцсетях или на платформах вроде Trustpilot. Обращайте внимание не только на рейтинги, но и на подробные описания опыта взаимодействия с ресурсом.

Сравните отзывы из разных источников для объективности. Если сайт связан с продажами или услугами, проверьте жалобы на мошенничество, невыполненные заказы или навязчивое ПО. Игнорируйте шаблонные хвалебные комментарии без деталей – они могут быть фейковыми.

Ключевые аспекты при анализе

- Повторяющиеся проблемы: Многократные упоминания вирусов, фишинга или навязчивой рекламы – красный флаг.

- Свежесть информации: Отзывы за последние 3-6 месяцев наиболее актуальны.

- Реакция поддержки: Отвечает ли администрация на жалобы? Как решает конфликты?

| Где искать | На что смотреть |

| Сайты-отзовики (Otzovik, Irecommend) | Детализация проблем, скриншоты, оценка модерации |

| Соцсети (VK, Telegram) | Реальные кейсы пользователей в комментариях и сообществах |

| Форумы (Reddit, специализированные) | Обсуждения в ветках, экспертные мнения |

Избегайте сайтов с навязчивой рекламой

Сайты с агрессивной рекламой часто маскируют вредоносные ссылки под баннеры или всплывающие окна. Навязчивые pop-up, мигающие элементы и реклама, перекрывающая контент, могут содержать скрипты для фишинга или автоматических загрузок.

Обилие рекламных блоков повышает риск случайного клика по заражённому элементу, особенно если они имитируют системные уведомления или кнопки закрытия.

Как распознать опасный сайт

Обращайте внимание на эти признаки:

- Множественные всплывающие окна, блокирующие просмотр контента

- Реклама с тревожными сообщениями ("Ваше устройство заражено!")

- Баннеры, имитирующие интерфейс ОС или антивируса

- Автовоспроизведение видео/звука с рекламных плееров

Для проверки подозрительных ресурсов:

- Используйте сервисы анализа сайтов (VirusTotal, URLVoid)

- Включите AdBlock для блокировки скрытых элементов

- Проверьте наличие HTTPS и значок замка в адресной строке

| Безопасный сайт | Опасный сайт |

| Ненавязчивые рекламные блоки | Реклама с требованием действий (скачать, позвонить) |

| Четкие границы рекламы и контента | Размытые кнопки "Закрыть" или "Отмена" |

Проверьте Яндекс Безопасный браузинг

Сервис Яндекс Безопасный браузинг (Safe Browsing) предоставляет актуальные данные о вредоносных ресурсах. Для ручной проверки конкретной ссылки через этот сервис, используйте специальный инструмент на сайте Yandex Webmaster.

Перейдите по адресу https://webmaster.yandex.ru/safebrowsing/. В открывшемся поле вставьте подозрительный URL, который требуется проверить, и нажмите кнопку "Проверить". Система мгновенно проанализирует адрес по нескольким критериям безопасности.

Как интерпретировать результат

- Безопасен – ресурс не числится в чёрных списках Яндекс.

- Опасен – сайт содержит вирусы, фишинг или вредоносные скрипты. Открывать ссылку не рекомендуется.

- Подозрителен – обнаружены косвенные признаки угроз (например, сомнительные редиректы).

Для комплексной защиты также активируйте «Безопасный браузер» в настройках Яндекс.Браузера – он автоматически блокирует опасные страницы при переходе по ссылкам.

Используйте Dr.Web Link Checker для PDF/документов

При работе с PDF-файлами или офисными документами (DOCX, XLSX и т.д.) обычные онлайн-сканеры ссылок не всегда эффективны, так как не анализируют содержимое вложений. Для таких случаев используйте специализированный сервис Dr.Web Link Checker, который извлекает и проверяет все URL-адреса внутри файлов.

Сервис сканирует документы на наличие скрытых или замаскированных ссылок, которые могут вести на фишинговые страницы или источники вредоносного ПО. Он поддерживает распространенные форматы: PDF, DOC/DOCX, XLS/XLSX, PPT/PPTX, RTF, ODT, а также архивы (ZIP, RAR).

Как проверить документ

- Перейдите на официальный сайт Dr.Web Link Checker (vms.drweb.ru/online).

- В разделе "Проверить ссылку в файле" нажмите "Выбрать файл".

- Загрузите документ с устройства или через облачное хранилище (Google Drive, Dropbox).

- Дождитесь завершения анализа. Система покажет:

- Все обнаруженные в файле URL-адреса

- Статус безопасности каждой ссылки (безопасно/опасно/под подозрением)

- Тип угрозы при обнаружении (вирус, фишинг, мошенничество)

Важно: Сервис не открывает файлы локально – проверка происходит в "песочнице" Dr.Web, что исключает риск заражения вашего устройства. Для регулярной работы можно установить браузерное расширение, позволяющее проверять документы прямо из контекстного меню.

Проверьте сертификацию сайта в OWASP

Сертификация OWASP (Open Web Application Security Project) подтверждает, что веб-приложение соответствует международным стандартам безопасности. Проверка её наличия – важный этап оценки надёжности ресурса, особенно для финансовых, медицинских и государственных платформ.

Удостоверьтесь, что сайт прошёл независимый аудит по стандартам OWASP ASVS (Application Security Verification Standard). Это гарантирует защиту от распространённых уязвимостей, таких как инъекции, XSS или сломанная аутентификация.

Как проверить наличие сертификата OWASP

Используйте следующие шаги:

- Найдите официальный знак сертификации – обычно он размещён в футере сайта или разделе "Безопасность". Знак содержит уникальный ID и ссылку на реестр OWASP.

- Проверьте реестр OWASP:

- Перейдите на owasp.org/www-project-application-security-verification-standard

- В разделе "Certified Applications" введите домен или название компании.

- Верифицируйте детали:

Что проверять Пример данных Уровень соответствия (Level 1-3) Level 2: для приложений с высокими требованиями к безопасности Дата выдачи и срок действия Действителен до 15.10.2025 Аудиторская компания Убедитесь, что она аккредитована OWASP

Важно: Отсутствие сертификата не всегда означает риск, но его наличие – сильный индикатор соблюдения security-практик. Для критически важных сервисов выбирайте ресурсы с уровнем ASVS Level 2 или выше.

Сканируйте QR-коды через защищенные приложения

Многие вредоносные QR-коды перенаправляют на фишинговые сайты или автоматически запускают загрузку опасных файлов. Использование специализированных защищенных приложений вместо стандартной камеры смартфона добавляет критический уровень безопасности при проверке содержимого кода.

Такие приложения анализируют URL перед открытием, блокируют известные опасные ресурсы и предоставляют пользователю детальную информацию о домене, сертификатах и репутации сайта. Это позволяет принять осознанное решение о переходе по ссылке.

Как работают защищенные сканеры

При сканировании код проходит многоуровневую проверку:

- Декодирование URL: извлечение скрытой ссылки без автоматического перехода

- Проверка черных списков: сравнение домена с базами фишинговых и мошеннических ресурсов

- Анализ репутации: оценка истории домена через сервисы вроде Google Safe Browsing

Ключевые преимущества перед обычной камерой:

- Предпросмотр полного URL перед открытием

- Блокировка редиректов на поддельные сайты

- Проверка сертификатов шифрования

- Возможность ручной отправки ссылки в VirusTotal

| Функция | Стандартная камера | Защищенное приложение |

|---|---|---|

| Автоматический переход | Да | Нет (только после проверки) |

| Проверка на фишинг | Нет | Да |

| История сканирований | Нет | Да (для аудита) |

Для максимальной эффективности регулярно обновляйте базы сканера и используйте решения с технологией онлайн-проверок в реальном времени, такие как Kaspersky QR Scanner или Norton Snap. Избегайте приложений с избыточными разрешениями (доступ к SMS, контактам).

Избегайте подозрительных перенаправлений

Многие вредоносные ссылки используют многоуровневые редиректы, чтобы скрыть конечный адрес и обойти простые проверки. Злоумышленники часто маскируют фишинговые или заражённые сайты под безобидные ресурсы, перенаправляя жертву через цепочку промежуточных страниц.

Опасные перенаправления могут внедряться через сокращённые URL, рекламные баннеры или поддельные кнопки скачивания. Особенно внимательно проверяйте ссылки, полученные из непроверенных источников: сообщений в мессенджерах, спам-писем или всплывающих окон на сомнительных сайтах.

Как распознать и предотвратить риски

Проверяйте URL перед кликом:

- Наведите курсор на ссылку (не кликая!) для просмотра реального адреса в левом нижнем углу браузера

- Обращайте внимание на несоответствие текста ссылки и её фактического назначения

Используйте инструменты расшифровки:

- Вставляйте сокращённые ссылки (bit.ly, t.co) в сервисы раскрытия URL вроде CheckShortURL или Unshorten.it

- Анализируйте полный путь перенаправлений через онлайн-чекеры типа RedirectDetective

Настройте защиту браузера:

| Решение | Действие |

| Блокировщик редиректов | Установите расширения (например, Skip Redirect) для остановки автоматических перенаправлений |

| Антифишинг | Активируйте встроенную защиту браузера и антивируса от подозрительных переходов |

Критические признаки опасного редиректа:

- Адрес меняется мгновенно после загрузки страницы

- В URL присутствуют случайные символы или нечитаемые строки

- Домены с опечатками популярных сайтов (например, faceb00k.com)

Проверьте домен через Cisco Talos Intelligence

Cisco Talos Intelligence – авторитетная система анализа угроз, которая оценивает репутацию доменов на основе глобальных данных мониторинга. Она выявляет связь доменов с вредоносной активностью: распространением вирусов, фишингом, ботнетами или спамом. Данные обновляются в реальном времени, что обеспечивает актуальность проверки.

Сервис предоставляет бесплатный доступ к базе через онлайн-инструмент Reputation Center. Отчет включает категоризацию угроз, историю изменений репутации и связанные IP-адреса. Это позволяет оценить не только текущий статус домена, но и его прошлую активность.

Пошаговая инструкция для проверки

- Откройте сайт talosintelligence.com и перейдите в раздел Reputation Center.

- В поле поиска введите интересующий домен (например: example.com).

- Нажмите Lookup и дождитесь обработки запроса.

- Анализируйте результаты в отчете:

- Email Reputation – репутация для почтовых серверов.

- Web Reputation – безопасность для веб-трафика.

- Столбец Status – текущий уровень угрозы (нормальный/подозрительный/опасный).

| Показатель | Значение | Рекомендация |

|---|---|---|

| Категория Malware | Обнаружено | Немедленно прекратить использование |

| Статус Neutral | Без угроз | Доступ безопасен |

Исследуйте URL в PhishTank

PhishTank – это бесплатная общедоступная база данных фишинговых ссылок, созданная сообществом. Пользователи со всего мира отправляют подозрительные URL, которые затем проверяются добровольцами. Результаты доступны для всех в режиме реального времени.

Сервис позволяет быстро проверить, не числится ли исследуемый адрес в списке вредоносных ресурсов. Данные постоянно обновляются, что повышает актуальность проверки. Для использования не требуется регистрация, что упрощает процесс.

Как проверить ссылку

- Откройте сайт phishtank.org

- Вставьте подозрительный URL в поле поиска на главной странице

- Нажмите "Lookup" или "Проверить"

- Изучите результат:

- Статус "Phish" – подтверждённая угроза

- Статус "Not a Phish" – ссылка безопасна

- Статус "Pending" – проверка ещё не завершена

Учитывайте ограничения: база содержит только фишинговые ссылки (не вирусы или другой вредоносный код). Отрицательный результат в PhishTank не гарантирует абсолютную безопасность ресурса.

Установите расширение Avast Online Security

Расширение Avast Online Security автоматически сканирует ссылки в реальном времени при наведении курсора или перед переходом на сайт. Оно проверяет URL-адреса через базы данных фишинговых ресурсов, вредоносных страниц и поддельных магазинов.

Дополнительно расширение показывает репутацию сайта через систему оценок: зеленый щит означает безопасность, красный предупреждает об угрозах. Интеграция с браузером позволяет блокировать опасные страницы до их загрузки.

Как настроить и использовать

Установка:

- Откройте Chrome Web Store или другие магазины расширений (Firefox, Edge)

- Найдите "Avast Online Security"

- Нажмите Добавить в браузер

Функционал после установки:

- Иконка щита в панели расширений меняет цвет при рисках

- Наведите курсор на ссылку – во всплывающем окне отобразится статус безопасности

- При попытке открыть опасный ресурс появится полноэкранное предупреждение

| Цвет иконки | Значение |

| Зеленый | Сайт безопасен |

| Желтый | Потенциальные риски (например, сомнительная репутация) |

| Красный | Обнаружены угрозы: фишинг, вирусы или мошенничество |

Важно: Регулярно обновляйте расширение через магазин браузера для актуальной защиты. Функция проверки ссылок включена по умолчанию – отключить её можно в настройках плагина.

Проверьте сомнительные ссылки через McAfee WebAdvisor

McAfee WebAdvisor предоставляет бесплатный инструмент для анализа подозрительных URL перед переходом. Сервис сканирует ссылки в реальном времени через обширную базу данных угроз, выявляя фишинговые страницы, вредоносные ресурсы и мошеннические сайты.

Для проверки просто вставьте ссылку в специальное поле на сайте McAfee или используйте браузерное расширение. Расширение автоматически блокирует опасные страницы и помечает безопасные ресурсы зелёной галочкой в результатах поиска.

Как использовать инструмент

- Перейдите на официальную страницу проверки ссылок McAfee

- Вставьте подозрительный URL в текстовое поле

- Нажмите кнопку «Проверить»

Результат отобразится через 5-10 секунд:

- Зелёный щит с галочкой: ссылка безопасна

- Красный щит с восклицательным знаком: обнаружены угрозы

- Жёлтый треугольник: сайт имеет репутационные риски

| Преимущество | Как помогает |

|---|---|

| Интеграция с браузерами | Работает в Chrome, Edge, Firefox без ручных проверок |

| Обновляемая база угроз | Ежедневно добавляет новые вредоносные URL |

| Защита от фишинга | Определяет поддельные страницы банков и соцсетей |

Для максимальной эффективности установите расширение WebAdvisor – оно предупредит о рисках при клике на любую ссылку в мессенджерах, письмах или соцсетях.

Используйте инструмент Sucuri SiteCheck

Sucuri SiteCheck – бесплатный онлайн-сканер, анализирующий сайты на наличие вредоносного кода, вирусов, фишинга и блокировок поисковыми системами. Он проверяет URL в реальном времени, не требуя установки дополнительного ПО.

Инструмент сканирует не только указанную страницу, но и связанные ресурсы, выявляя скрытые угрозы вроде бэкдоров или SEO-спама. Результаты включают детализацию проблем и рекомендации по их устранению.

Как работать с Sucuri SiteCheck

- Перейдите на sitecheck.sucuri.net

- Вставьте подозрительную ссылку в поле сканирования

- Нажмите "Scan Website"

После анализа вы увидите:

- Статус безопасности сайта (Безопасен/Заражен)

- Список обнаруженных угроз с описанием

- Чёрные списки, в которые внесён ресурс

- Серверные уязвимости и устаревшее ПО

| Что проверяет | Пример угроз |

|---|---|

| Вредоносный код | Редиректы, криптоджекинг |

| SEO-спам | Скрытые ссылки, дорвей-страницы |

| Чёрные списки | Google Safe Browsing, Яндекс |

Важно: Sucuri показывает текущее состояние сайта. Для глубокого анализа заражённых ресурсов используйте их платный сервис очистки.

Проверьте репутацию IP через AbuseIPDB

AbuseIPDB – это бесплатный сервис для проверки репутации IP-адресов на основе общедоступных отчетов о вредоносной активности. Он агрегирует данные о спаме, сканерах портов, брутфорс-атаках и других угрозах, что помогает быстро оценить потенциальную опасность ссылки, связанной с подозрительным сервером. Результаты отображаются в виде оценки доверия и подробного списка инцидентов.

Для использования введите IP-адрес домена из ссылки в поисковую строку на сайте AbuseIPDB. Сервис покажет:

Как интерпретировать результаты

- Abuse Confidence Score (0-100%):

- 0-10%: низкий риск

- 10-50%: умеренные подозрения

- 50-100%: явно опасный адрес

- Категории злоупотреблений:

- Web Attack, SSH-брутфорс, рассылка спама

- Указание конкретных типов атак

- Последний отчет:

- Дата последнего зафиксированного инцидента

- Свежие отчеты = актуальная угроза

Обратите внимание: если IP имеет высокий рейтинг (>80%) или частые жалобы в последние 30 дней – ссылка почти гарантированно ведет на вредоносный ресурс. Дополнительно проверьте комментарии к отчетам, где пользователи часто указывают конкретные угрозы (например, фишинг или редирект на эксплойт-кит).

Для комплексной проверки сочетайте AbuseIPDB с WHOIS (чтобы выявить недавнюю смену владельца IP) и VirusTotal. Это особенно критично для сокращенных URL, где истинный адрес скрыт.

Избегайте HTTP-сайтов при вводе паролей

Сайты с протоколом HTTP (без буквы "S" на конце) передают все данные в открытом виде, включая ваши пароли. Любое лицо, имеющее доступ к сети (например, через публичный Wi-Fi), может перехватить эту информацию с помощью специальных инструментов. Пароли, логины и другие конфиденциальные данные становятся легкой добычей для злоумышленников.

Отсутствие шифрования в HTTP означает, что ваши данные не защищены при передаче между браузером и сервером. Даже если сайт выглядит надежным, ввод пароля на HTTP-странице равносилен его публичному оглашению. Это критически опасно для банковских операций, почтовых сервисов и любых аккаунтов с персональной информацией.

Как распознать и проверить

- Всегда проверяйте адресную строку: безопасные сайты начинаются с https://, а не http://. Буква "S" означает "Secure" (безопасный).

- Ищите значок замка: слева от URL должен отображаться символ замка. Кликните по нему, чтобы убедиться в действительности сертификата сайта.

- Никогда не игнорируйте предупреждения браузера: если появляется сообщение "Небезопасное соединение" или "Ваше подключение не защищено", немедленно покиньте страницу.

Анализируйте подозрительные поддомены

Поддомены часто используются злоумышленниками для маскировки фишинговых сайтов или распространения вредоносного ПО. Мошенники создают адреса, имитирующие доверенные бренды (например, "secure-paypal.example.com" вместо "paypal.com"), чтобы обмануть пользователей.

Внимательно изучите структуру URL перед переходом. Проверьте, соответствует ли поддомен ожидаемому домену основного сервиса. Незначительные опечатки или странные комбинации слов должны вызвать подозрение.

Как выявить опасные поддомены

Используйте эти методы для проверки:

- Ручной анализ домена: Разделите URL на части (например, поддомен.домен.зона). Убедитесь, что основной домен после точки корректен.

- Проверка через WHOIS: Узнайте регистратора и дату создания поддомена. Свежие (< 3 месяцев) или анонимные записи – красный флаг.

- Поиск в Google: Введите полный адрес поддомена в кавычках. Отсутствие результатов или упоминаний о мошенничестве – тревожный знак.

Рассмотрите технические инструменты для автоматизации:

| Сервис | Функционал |

|---|---|

| VirusTotal | Проверка поддомена на наличие в базах вредоносных ресурсов |

| URLScan.io | Анализ поведения сайта на поддомене: редиректы, скрипты, сетевые запросы |

Помните: легитимные сервисы редко используют сложные или бессмысленные поддомены. Если адрес выглядит неестественно длинным, содержит случайные символы или неочевидные сокращения – избегайте перехода.

Проверьте дату создания SSL/TLS сертификата

Срок действия SSL/TLS-сертификата – критически важный параметр безопасности. Просроченный сертификат означает, что шифрование соединения с сайтом не гарантируется, а злоумышленники могут перехватывать данные. Регулярная проверка даты создания и окончания действия сертификата помогает избежать таких рисков.

Свежий сертификат косвенно указывает на ответственное отношение владельца сайта к безопасности. Если сертификат выдан давно или срок его действия подходит к концу, это может сигнализировать о невнимательности администратора, что повышает уязвимость ресурса. Всегда проверяйте период валидности перед вводом конфиденциальной информации.

Как проверить срок действия сертификата

Используйте следующие способы:

- Браузер: Нажмите на значок замка слева от адресной строки → "Подключение безопасно" → "Сертификат". Во вкладке "Общие" найдите даты "Действителен с... по...".

- Онлайн-инструменты: Сервисы вроде SSL Labs (ssllabs.com/ssltest) или Why No Padlock? автоматически покажут срок действия и предупредят о скором истечении.

- Командная строка (для продвинутых):

Для Linux/macOS:openssl s_client -connect example.com:443 | openssl x509 -noout -dates

Для Windows:openssl s_client -connect example.com:443 | openssl x509 -noout -dates

На что обратить внимание:

- Стандартный срок действия сертификата – не более 13 месяцев (согласно требованиям CA/B Forum).

- Слишком долгий срок (2-3 года) – тревожный признак, указывающий на устаревшие стандарты безопасности.

- Дата окончания действия должна быть в будущем относительно текущего времени на вашем устройстве.

Изучите исходный код сайта на вредоносные скрипты

Просмотр исходного кода страницы позволяет выявить подозрительные скрипты, редиректы или загрузки с недоверенных доменов. Для доступа к коду используйте комбинацию Ctrl+U в браузере или кликните правой кнопкой мыши и выберите "Просмотреть код страницы".

Обратите внимание на секции <script> и атрибуты onload/onclick в HTML-тегах. Особо опасны скрипты, загружаемые с неизвестных доменов, содержащие обфусцированный код (строки вроде eval(function(p,a,c,k,e,d){...})) или ссылающиеся на файлы с расширениями .exe, .zip.

Ключевые признаки вредоносного кода

- Обфусцированный код: Бессмысленные наборы символов, частые вызовы функций eval() или atob().

- Скрытые редиректы: Код с window.location.replace() или setTimeout(), перенаправляющий на другой URL.

- Неочевидные iframe: Миниатюрные (1x1 пиксель) или прозрачные фреймы, загружающие контент.

Для анализа используйте инструменты:

- Поиск по ключевым словам: В исходном коде ищите "iframe", "eval", "base64", ".ru/" в странных доменах.

- Онлайн-сканеры: Вставьте подозрительный фрагмент кода на VirusTotal или JSUnpack.

- Расширения браузера: NoScript или uBlock Origin блокируют исполнение опасных скриптов.

Проверьте URL через Trend Micro Site Safety Center

Trend Micro Site Safety Center – бесплатный онлайн-инструмент для анализа подозрительных ссылок на наличие вредоносных программ, фишинга и других угроз. Сервис использует обширную базу данных для проверки репутации сайтов в реальном времени.

Для работы не требуется установка дополнительного ПО: проверка осуществляется прямо в браузере. Результаты отображаются мгновенно с четкой индикацией уровня опасности.

Как использовать сервис

- Перейдите на официальный сайт: https://global.sitesafety.trendmicro.com

- Вставьте проверяемый URL в поле ввода

- Нажмите кнопку "Check Now"

- Изучите отчет:

- Зеленая метка: сайт безопасен

- Красная метка: обнаружены угрозы

- Серая метка: недостаточно данных для анализа

Сервис предоставляет детализацию по найденным угрозам: типы вредоносного кода, категории фишинга, дату последнего сканирования. Для спорных случаев используйте дополнительные инструменты проверки, так как ни один сервис не гарантирует 100% точность.

Активируйте автообновление браузера для защиты

Автоматическое обновление браузера критически важно для безопасности при проверке ссылок. Новые версии содержат исправления уязвимостей, которыми злоумышленники могут воспользоваться для подмены легитимных сайтов или скрытия вредоносного кода за внешне безопасными адресами.

Без актуальных обновлений даже проверенные инструменты анализа ссылок могут дать ложный результат, так как устаревший браузер не распознает современные угрозы. Автообновление гарантирует, что встроенные механизмы защиты (фильтрация фишинга, блокировка опасных ресурсов) работают с максимальной эффективностью.

Как включить автообновление в популярных браузерах

| Браузер | Инструкция |

|---|---|

| Google Chrome | Откройте Настройки → О браузере Chrome. Обновления устанавливаются автоматически при перезапуске. |

| Mozilla Firefox | Перейдите в Настройки → Общие. В разделе Обновления Firefox выберите "Устанавливать обновления автоматически". |

| Microsoft Edge | Нажмите Настройки → О Microsoft Edge. При наличии обновлений браузер загрузит их и запросит перезапуск. |

| Safari | Обновляется через macOS. Проверьте включенную опцию "Автоматически поддерживать macOS в актуальном состоянии" в Системных настройках → Обновление ПО. |

Важные нюансы:

- Закройте все вкладки перед перезапуском браузера для применения обновлений.

- На мобильных устройствах активируйте автообновление через магазин приложений (App Store, Google Play).

- Если используете корпоративную версию браузера, уточните политику обновлений у системного администратора.

Установите блокировщик скриптов для проверки

Блокировщики скриптов (например, NoScript для Firefox или ScriptSafe для Chrome) предотвращают автоматическое выполнение JavaScript, Java и Flash на веб-страницах. Это позволяет контролировать, какие элементы загружаются при переходе по подозрительной ссылке, снижая риск запуска вредоносного кода.

При проверке ссылки временно активируйте блокировщик и откройте целевой ресурс. Браузер отобразит страницу без активного содержимого – если контент выглядит некорректно (пустые области, отсутствующие функции), но основная информация не вызывает подозрений, ссылка условно безопасна. Если же вместо ожидаемого контента появляются требования отключить блокировщик или запросы платежей – это признак мошенничества.

Как использовать блокировщик для анализа ссылок

- Установите расширение (NoScript, uMatrix или аналоги) из официального магазина браузера

- Перед переходом по ссылке включите максимальный уровень блокировки

- Откройте страницу и оцените:

- Соответствует ли текст заявленной тематике

- Есть ли навязчивые редиректы или требования отключить защиту

- Отображается ли базовая информация без скриптов

- Разрешайте выполнение скриптов поэтапно только при уверенности в безопасности

| Ситуация | Рекомендуемое действие |

|---|---|

| Страница работает корректно без скриптов | Низкий риск, можно продолжить проверку |

| Появляются требования отключить блокировщик | Немедленно закройте вкладку |

| Контент подменён на рекламу/фишинговую форму | Не вводите данные, покиньте сайт |

Данный метод особенно эффективен против:

– Drive-by атак (скрытые загрузки вирусов)

– Криптоджекинга (майнинг на вашем устройстве)

– Фальшивых всплывающих окон

Список источников

При подготовке материалов о проверке безопасности ссылок использовались авторитетные ресурсы в сфере кибербезопасности и информационных технологий. Эти источники содержат актуальные методики выявления фишинга, вредоносных URL и других сетевых угроз.

Ниже представлены ключевые организации и платформы, чьи рекомендации и инструменты легли в основу практических советов. Все указанные ресурсы предоставляют открытые данные или бесплатные сервисы для анализа подозрительных ссылок.

Ресурсы для верификации ссылок

- Google Safe Browsing - база данных опасных веб-ресурсов

- VirusTotal - мультисканер для проверки URL антивирусными движками

- Национальный координационный центр Computer Emergency Response Team (CERT)

- Базы фишинговых URL от OpenPhish и PhishTank

- Руководства по киберграмотности Роскомнадзора

- Аналитические отчеты Kaspersky Lab и Group-IB

- Техническая документация WHOIS-сервисов для проверки доменов

- Методические материалы проекта Лига безопасного интернета